RedUSERS estuvo presente en la conferencia “Tendencias 2014 en Seguridad Informática“, donde ESET Latinoamérica hace un balance de lo que fueron los últimos meses y adelanta lo que viene en la materia.

Abrió la charla Jerónimo Varela, Chief Operating Officer de la firma, presentando las nuevas versiones de sus productos NOD32 Antivirus y Smart Security, que incluyen las funciones Exploit Blocker, que detecta y bloquea procesos que puedan atacar aprovechando vulnerabilidades del sistema, y comparte un informe a través de la nube de ESET para armar una base de datos más efectiva; y Anti Theft, que ante un robo del equipo detecta la última ubicación registrada y permite enviar comandos para bloquear, recibir una foto del usurpador via webcam y hasta borrar todo su contenido.

Jerónimo también presentó ESET Secure Authentication, su sistema de doble autenticación a través de móviles (usando incluso el SMS para el caso de celulares), que al usuario final puede llegar a través de partners que opten por esta herramienta.

Luego fue el turno del Gerente de Educación y Servicios, Sebastián Bortnik, que como en todas las ediciones es el encargado del grueso de la charla.

La primera referencia -casi obligada- fue respecto a los casos de espionaje a políticos que tanto dieron que hablar en los últimos tiempos, con exponentes como Dilma Rousseff (presidenta de Brasil) entre las víctimas.

Sebastián recordó dos frases del General Alexander, responsable de la NSA (Agencia Nacional de Seguridad de los Estados Unidos), en el marco de la BlackHat 2013 a la que asistió: “Todas las democracias tienen programas para interceptar datos dentro de la ley“, y en relación al rol de la NSA frente a los espías: “Vemos qué comuncicaciones se hicieron, pero no el contenido“.

O sea, no sólo que Estados Unidos avala las actividades de espionaje informático, sino que siquiera les importa qué es lo que se espía.

Se destacó entonces la decisión de Brasil de trabajar en redes de comunicaciones que tengan una independencia cada vez mayor respecto al país del norte, tratando así de terminar con la excesiva centralización de Internet.

Eso mismo está impactando en los usuarios, que cada vez se muestran más preocupados por su propia privacidad. De hecho, según un informe de ComRes, actualmente 8 de cada 10 usuarios entienden y se preocupan por la seguridad de su información. Y ya se notan acciones al respecto. Sitios como DuckDuckGo, un buscador que no recopila ningún registro de las búsquedas que se efectúan, duplicó sus visitas en los últimos meses.

¿Qué factores afectan a la seguridad actualmente?

Se hizo hincapié en tres ejes:

– Amenazas informáticas (los malware siempre presentes a la cabeza).

– Políticas de privacidad abusivas o poco claras en aplicaciones o servicios de la web (incluso omitiendo el hecho que se obtendrán datos personales al identificarse vía Facebook, por ejemplo).

– Acceso indebido a equipos aprovechando vulnerabilidades.

Ataque a través de webs oficiales

Un fenóneno que del que se había alertado en la conferencia del año pasado, se consolidó durante el 2013: insertar exploits en sitios web oficiales, pero no con la intención de atacar al sitio en sí (por lo que sus responsables no notan la infección), sino de atacar a quienes lo visitan con la tranquilidad de saber que están en un espacio supuestamente seguro.

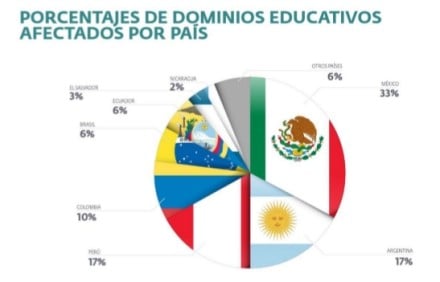

Los números llaman la atención: en México un 33% de los sitios educativos alojaron en algún momento un malware que atacaba a sus visitantes, mientras que en Argentina este número alcanzó el 17%. Para sitios gubernamentales, ese mismo 33% se dio para el caso de Brasil mientras que en Argentina el alcance fue del 11%.

Queda clara no sólo la necesidad de un seguimiento más minucioso de los desarrolladores respecto a la seguridad de los sitios, sino también la importancia de reforzar los recaudos por parte de los usuarios, aún cuando sólo se visiten sitios supuestamente “inofensivos”.

Primeros secuestros digitales en Argentina

La técnica conocida como Ransomware, que acude a la inserción de malware en equipos para bloquear el acceso, solicitando el desembolso de dinero para que su dueño recupere el control y la información alojada, finalmente desembarcó en Latinoamérica y puntualmente en Argentina.

De hecho, se detectaron casos de equipos infectados en el país cuyo mensaje de bloqueo simulaba un accionar de la Policía Federal, que se suponía había tomado el control de la computadora a raíz de “delitos” cometidos con ésta, pidiendo una “fianza” para el desbloqueo.

RedUSERS consultó respecto al rol de la nube como espacio para preservar la información ante estos secuestros, con la posibilidad de formatear, traer todo de vuelta, y seguir adelante.

Bortnik reconoció que en este sentido la nube puede aportar un grado de tranquilidad extra. Pero también hizo hincapié en su poco alcance (apenas un 30% de los usuarios hace uso de la misma para alojar sus archivos), el escaso espacio de almacenamiento que se ofrece en relación al costo y, por supuesto, el hecho que las empresas que ofrecen servicios en la nube tampoco están excentas de ser atacadas.

Como si fuera poco, a nivel corporativo, cuando se evalúa la contratación de un servicio en la nube es el precio el primer punto que se evalúa y la seguridad el último.

La inseguridad en los móviles

Android sigue siendo el principal objetivo de los atacantes. Al igual que lo que ocurre con Windows, su creciente popularidad (está presente en el 74% del mercado) es tentadora al momento de desarrollar un malware para móviles.

Los números alarman: en el período 2012-2013 Perú tuvo un incremento del 150% en detección de malware presente en móviles, Ecuador el 154% y México el 90%.

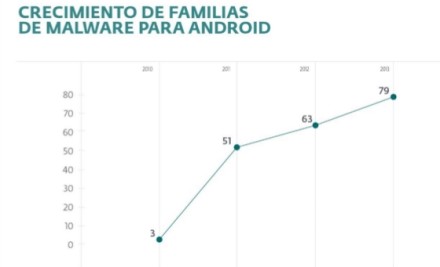

También es enorme el crecimiento de las familias de malware para Android: de 2010 a 2013 se pasó de apenas 3 familias a 79, cada una con un sinnúmero de variantes.

El origen de las aplicaciones para Android infectadas por malware se mantiene estable: un 30% se ofrecen a través de la tienda oficial (aunque desaparecen apenas se detecta el engaño), mientras que el 70% llega mediante mensajes de texto, redes sociales y tiendas no oficiales.

Lo que viene

Para terminar, Bortnik resaltó que los ataques informáticos se expandirán a todo lo que actualmente está incorporando tecnologías smart y conectividad a Internet: televisores, sistemas de iluminación, heladeras, cámaras de vigilancia y hasta automóviles. Por ahora se están detectando casos conceptuales no llevados a la práctica, pero hay que estar atentos al respecto.