Esta nota fue publicada originalmente en la edición 139 de revista POWER. Podes suscribirte a la versión impresa y/o digital aquí.

Por Javier Richarte

Antivirus

A menos que seamos usuarios altamente experimentados y sumamente precavidos, la instalación de un antivirus es tarea obligada. La gran mayoría de las soluciones actuales ofrece un esquema de protección modular, en el que cada componente se encarga de analizar independientemente cada apartado crítico del sistema en cuanto a malware: memoria RAM, sistema de archivos, correo electrónico, unidades removibles, Internet, etc.

Como solución gratuita es recomendable el archiconocido AVG (http://free.avg.com) y entre las soluciones de licencia paga hay muchas que valen la pena: Kaspersky, Panda, Bullguard, Avast, etc.

Es vital mantener actualizada al día cualquier solución antivirus que escojamos, tanto el motor del software como su base de firmas.

Además de un buen antivirus, es necesario contar con un buen removedor de Adware, PUP (Potentially Undesired Programs o programas potencialmente indeseables), de toolbars y de hijackers que suelen instalarse en los navegadores web. Aquí tenemos dos caminos principales: opciones manuales como Autoruns o automáticas como ADW Cleaner.

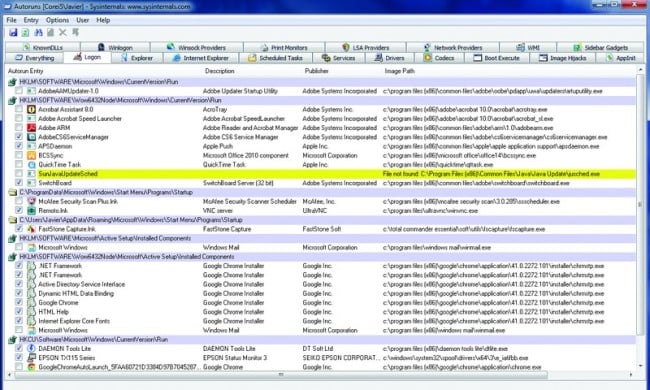

Autoruns es gratuito, está disponible en el sitio web de Microsoft (https://technet.microsoft.com/es-ar/sysinternals), y se trata de la evolución del conocido “MSConfig” incluido en Windows. Si no estamos familiarizados con los servicios de Windows y de sus partes fundamentales, es mejor dejar esto de lado y pasar a la opción automática: si desactivamos del inicio de Windows un componente elemental, pensando que se trata de un virus o adware, podemos provocar que el sistema operativo no cargue como es debido.

Una buena alternativa automática es ADW Cleaner. Si sabemos utilizar Autoruns también es aconsejable ejecutarlo después de que hayamos removido “la paja del trigo”. Siempre se nos puede escapar algo, incluso si somos usuarios experimentados. Por otra parte, ADW Cleaner detecta archivos que nada tienen que ver con el inicio de Windows (por este motivo ni aparecerán listados en Autoruns). En definitiva: estemos familiarizados con Autoruns o no, es conveniente usar ADW Cleaner de todas formas.

Esta pequeña aplicación gratuita se encarga de rastrear el sistema de archivos, el arranque, el registro y los navegadores web en busca de las amenazas antes mencionadas. Se actualiza permanentemente y es una de las mejores y más completas soluciones contra este tipo de malware.

El enlace para descargarlo es el siguiente: https://toolslib.net/downloads/.

Autoruns es un versátil software para optimizar el inicio de Windows, evitando que malware se cargue junto con el sistema. Es algo complejo de utilizar pero es muy efectivo.

ADW Cleaner es el compañero ideal de todo antivirus y de Autoruns: cumple las tareas restantes que no son alcanzadas por ninguno de los dos mencionados.

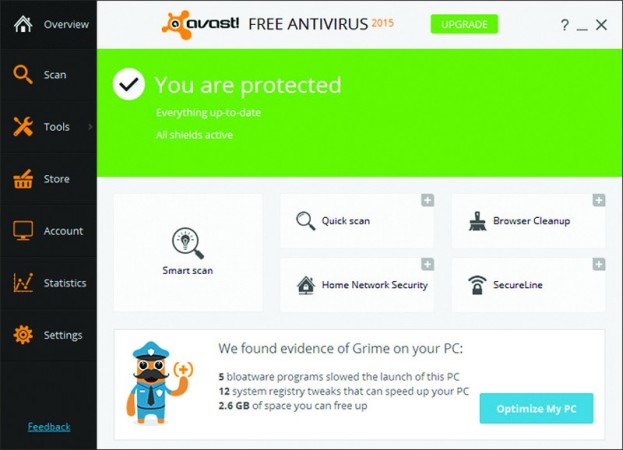

Avast Free

Avast Free es una gran opción, aunque puede resultar un poco pesado para utilizarlo en equipos antiguos.

Avast es uno de los antivirus gratuitos con mejor reputación, debido a que su versión gratuita ofrece muchas funcionalidades interesantes que no nos dejan deseando adquirir un programa pago. Desde luego, Avast Free puede mejorarse si compramos la licencia para la versión paga, pero ese ya es otro tema.

Avast tiene un poderoso motor de detección que funciona en tiempo real o, si lo deseamos, mediante escaneos personalizados de la PC. La base de datos se mantiene muy actualizada, así que nos permite estar protegidos frente a amenazas que recién comienzan a difundirse, lo que se conoce como “zero-day threats”.

Aparte de detectar malware posee un módulo llamado [Software Update] para verificar si nuestros programas están actualizados. También es capaz de descubrir fallas serias en la seguridad de una red, como un router con el password de fábrica.

Por otra parte, Avast Free es muy configurable y realmente es necesario meterse un poco en esto. Por ejemplo, para desactivar el escaneo de “performance issues”, que suele terminar en una oferta para comprar un software de optimización. En la misma línea, durante la instalación hay que tener cuidado de no instalar la barra “Google toolbar”.

Este excelente programa se puede conseguir en www.avast.com.

Limpieza periódica

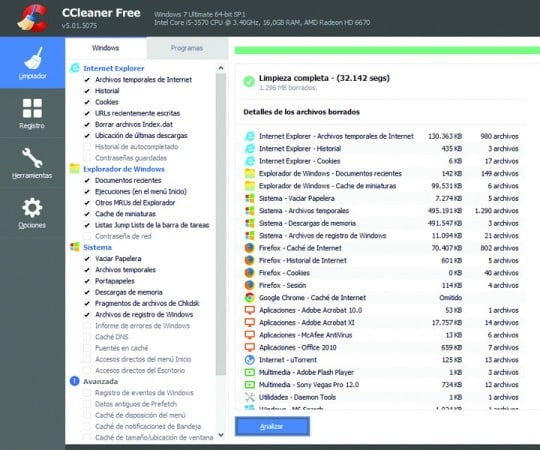

CCleaner se encarga de remover todos los archivos residuales que se acumulan en Windows (¡y en Android!) debido al uso cotidiano: cookies, temporales, caches, historiales…

El uso cotidiano de Windows genera información residual en cantidades descomunales: archivos temporales del sistema, cookies, archivos temporales de Internet, cache de miniaturas, enlaces a documentos abiertos recientemente, y un largo etcétera.

CCleaner es una de las tantas aplicaciones gratuitas para limpiar estos archivos que se van acumulando en el sistema, y que si bien no afectan profunda ni directamente la seguridad, es recomendable de todas formas realizar una optimización de tanto en tanto. Además, CCleaner cuenta con una función para depurar el registro de Windows, procedimiento muy aconsejable de llevar a cabo luego de una desinfección de virus (al igual que una limpieza de archivos residuales).

CCleaner se puede bajar desde su sitio web oficial: www.piriform.com/ccleaner

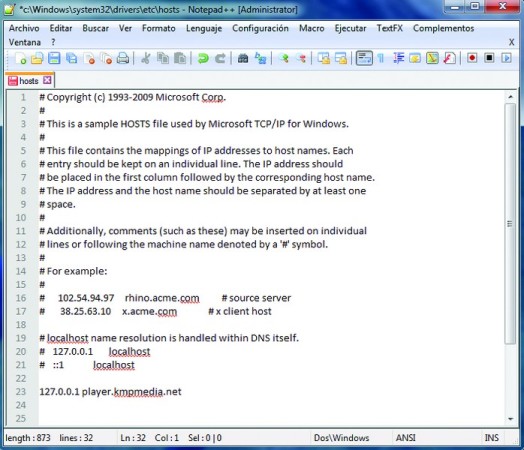

Sitios web prohibidos

En todas las versiones de Microsoft Windows existe un archivo llamado hosts, que no tiene extensión. En Windows 9x, se encuentra en la carpeta donde está instalado el sistema (c:\windows) y para el caso de Windows 2000/XP/Vista/7/8, este archivo se encuentra en la ubicación

c:\windows\system32\drivers\etc\.

Al ser un archivo de texto plano, podremos editarlo con el Notepad o bloc de notas. Generalmente termina con esta línea:

127.0.0.1 localhost

A continuación, debajo de esta última le agregaremos las direcciones a las cuales nuestros usuarios no deben ingresar. Por ejemplo:

127.0.0.1 hotmail.com

127.0.0.1 live.com

127.0.0.1 facebook.com

127.0.0.1 gmail.com

127.0.0.1 yahoo.com

127.0.0.1 youtube.com

En este caso lo que se buscó es negar el acceso a sitios de webmail, redes sociales y esparcimiento (como el popular YouTube). El funcionamiento de esto es la redirección de nombre de dominio hacia una dirección IP concreta. El archivo hosts se utiliza para un gran número de funciones. En este caso redirecciona los sitios que le especificamos hacia la dirección IP local del equipo donde se está trabajando. Obviamente, al no encontrar un servidor web en la dirección local, el navegador no puede mostrar el sitio. Esto sirve para cualquier web browser, no solamente para Internet Explorer.

Editar el archivo HOSTS agregando entradas redirigidas impide el acceso a sitios web indeseables en ámbitos laborales o académicos.

Aplicaciones restringidas

No, no nos referimos al DEP incorporado desde Windows XP SP2, sino a evitar la ejecución e ciertos programas instalados, como mensajeros instantáneos, juegos, software P2P, etc. Para esto es necesario contar con un software para establecer una contraseña a las aplicaciones instaladas, la cual es solicitada cuando se ejecutan. Así, los usuarios que desconozcan esa clave no podrán hacer uso de los programas protegidos.

Existen dos métodos para hacer esto. Hay programas básicos que encriptan los ejecutables que elijamos con una contraseña, pero si el usuario decide descargar y reinstalar la aplicación, el ejecutable cifrado se sobre-escribirá con uno nuevo sin protección.

Otra forma, más compleja pero más efectiva, está basada en una aplicación que se instala en el sistema y monitoriza los ejecutables externamente, sin siquiera modificarlos internamente.

Una de estas aplicaciones es Password Door (www.toplang.com/passworddoor.htm).

Para el caso de una encriptación simple de archivos ejecutables, podemos recomendar la aplicación gratuita ProtectEXE (www.paehl.de/proex.zip)

Configuración extrema

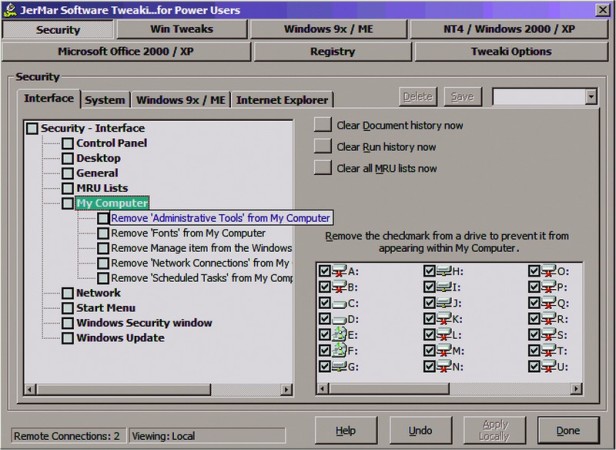

Tweaki for Power Users es uno de los mejores tweakers de la historia, y sus opciones principales aún siguen funcionando en las más recientes versiones de Windows.

Si tuvieramos que recomendar un solo tweaker, recomendaríamos el Tweaki for Power Users (www.jermar.com/tweaki.htm). Es un tanto viejo, pero es el que –incluso hoy en día– más y mejores opciones tiene en relación a la personalización extrema sobre seguridad y restricciones en Windows. Otra opción muy interesante relativa a limitar usuarios curiosos o mal intencionados es, con este mismo tweaker, impedir que aparezca el menú de carga de Windows. Por más que se pulse la tecla <F8> en el arranque del equipo, no aparecerá el listado de opciones que ofrece arrancar en modo seguro o modo consola. Obviamente, este tweaker permite establecer una contraseña para que otros usuarios no puedan modificar o volver a habilitar las funciones restringidas.

Existen además tweakers para sistemas operativos puntuales, como el Ultimate Windows Tweaker 2.2 (para Windows Vista y 7) y su versión 3.0 (para Windows 8 y 8.1). Ambos se pueden descargar de forma gratuita desde The Windows Club: www.thewindowsclub.com.