Seguridad en redes inalámbricas

La seguridad para las redes Wireless se concentra en la privacidad y el control de los accesos: un control de acceso robusto impide a los usuarios no autorizados conectarse a los puntos de acceso, que vienen a ser los puntos finales de una red cableada que conectan a los equipos Wi-Fi con la red. Por otra parte, la privacidad asegura que únicamente los usuarios a los cuales van dirigidos los datos transmitidos los puedan interpretar. De esta forma, la privacidad de la información transferida sólo queda protegida cuando los datos son encriptados con una clave que puede ser utilizada por el receptor al cual esos datos están destinados. Por lo tanto, en cuanto a seguridad, las redes wireless incorporan dos servicios, uno de autenticación y otro de privacidad.

* Autenticación: los dispositivos 802.11 pueden operar como sistemas abiertos (o no protegidos). Así, cualquier equipo Wi-Fi puede asociarse a un Access Point. O bien, como sistemas cerrados, que solicitan autenticación mediante el uso de una clave compartida.

Existen listas de control de acceso basadas en la dirección MAC (Media Access Control o control de acceso al medio) exclusivas de los clientes. Empleando este método, los puntos de acceso poseen una lista con las direcciones físicas autorizadas, rechazando las que no están en esa tabla.

Empleando autenticación WEP, se podrá configurar el router o punto de acceso con una contraseña, para que sólo los usuarios que tengan conocimiento de la misma puedan conectarse. Al elegir a qué punto de acceso nos conectaremos, el software que controla las conexiones Wi-Fi o el sistema operativo, nos solicita la clave previamente establecida en el router.

Vale aclarar que la MAC Address es la dirección, única e irrepetible que tiene cada placa de red (tanto en la norma Ethernet como en 802.11) y viene grabada de fábrica. Se expresa en hexadecimal y tiene el siguiente formato: 12:E4:9C:04:8B:A1.

* Privacidad: en una red Wi-Fi los datos se envían sin emplear codificación, esto es así por defecto. En cambio, al emplear WEP, la información se codifica previo a ser enviada mediante un algoritmo llamado RC4, con claves llamadas débiles –de 64 bits– o fuertes –de 128 bits– compartidas estáticas. El encriptado se realiza utilizando la misma clave que se usa para unirse a la red mediante WEP. Lo ideal es emplear otras técnicas más robustas, como WPA2.

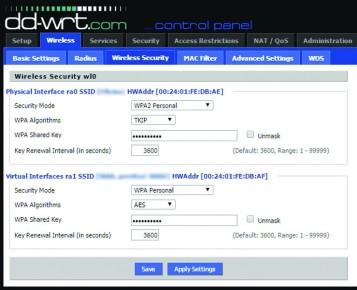

Establecer el modo de seguridad WiFi en WPA2 evita que nuestros vecinos u ocasionales usuarios cercanos puedan acceder a nuestra red inalámbrica.

WEP

El significado de esta sigla es Wired Equivalent Privacy (o privacidad equivalente al de un medio cableado). En el momento en que se desarrolló del estándar 802.11, se tomó consciencia de la vulnerabilidad de usar un medio de propagación como el aire, motivo por el cual definió un método para proteger la comunicación.

La poco recomendada técnica WEP emplea claves estáticas, formadas por 64 o 128 bits, y usa un vector de inicialización fijo de 24 bits de longitud, creado al azar. El mismo debe establecerse en el Access Point y en los equipos que deban conectarse a él, siendo esta una labor enorme para el administrador de red. Es un método para nada infalible debido a que es posible monitorear los paquetes de red que se transfieren para averiguar la clave de encriptación. Por tal motivo se deberían utilizar claves dinámicas.

WPA

Su sigla significa WiFi Protected Access (o acceso protegido a Wi-Fi) fue anunciado en noviembre del año 2002 y fue implementado por la industria de las redes inalámbricas a partir del estándar 802.11i. WPA utiliza codificación mejorada mediante el protocolo de integridad de clave temporaria: TKIP (Temporal Key Integrity Protocol), mediante el cual se cubren los aspectos donde WEP hace agua: utiliza claves dinámicas para cada usuario, sesión y paquete enviado. Proporciona un método eficiente para la autenticación de usuarios y las claves son de mayor longitud.

La clave principal es generada por EAP (protocolo de autenticación extensible) y conocida por las terminales, y el sistema genera un puñado de claves que se usan en la encriptación.

WPA fue concebido para ser compatible con el hardware que previamente funcionaba con WEP. Sin embargo, en la mayoría de los casos es necesario actualizar el software interno de los Access Points (llamado firmware). Aclaramos que esto ocurre con hardware inalámbrico bastante viejos, no con dispositivos actuales.

WPA se ha desarrollado pensando en que se puede usar en dos ámbitos diferentes: para el hogar, conocido como Home Mode y para la empresa, llamado Enterprise Mode. En pequeñas empresas o en el hogar, lugares donde no es común instalar servidores ni se necesita administración de cuentas de usuarios, WPA puede operar de una forma que permite introducir las claves a mano. Se conoce este método como PSK (Pre-Shared Key o clave compartida previamente). Se creó teniendo en cuenta al usuario estándar: sin emplear un servidor para la autenticación, siendo más fácil de implementar. Solamente es necesario ingresar la clave –conocida como clave maestra– en el punto de acceso o router Wireless y luego en cada uno de los equipos que van a estar conectados él, para que WPA se encargue del proceso posterior. Esta master key, al estar establecida en ambos extremos, no se transmite por el medio (en este caso el aire) ni tampoco se usa para codificar el tráfico de datos, sino para iniciar el proceso de claves dinámicas TKIP, razón por la cual más confiable que WEPP.

Una de las formas para averiguar la MAC adress (o dirección física) de nuestra interfaz de red para hacer filtrado por MAC es mediante el comando de consola ipconfig /all.

Segurizar una red Wi-Fi

A continuación veremos algunos consejos para lograr la mejor seguridad posible con los sistemas inalámbricos actuales.

* Administrar inicialmente el router o Access Point utilizando un cable de red:

Las configuraciones iniciales del panel web del router, conviene efectuarlas por medio de un cable de red (no en forma inalámbrica), evitando así escuchas en el medio y posible robo de contraseñas o claves WiFi.

* Reemplazar la contraseña por defecto

Todos los Access Points poseen, de fábrica, una contraseña por default. También todos esos dispositivos están listados en diversos sitios de Internet indicando la contraseña por defecto para cada marca y modelo (este último el cual suele mostrarse como nombre de host, lo que facilita a los hackers encontrar la clave original, si no la hemos cambiado).

Esta contraseña se cambia desde el apartado de administración y debemos ingresar la clave anterior (establecida por default) e introducir la nueva en los campos correspondientes. Se aconseja utilizar una contraseña larga, de de estructura compleja y con una longitud de no menos de ocho caracteres.

Se aconseja tomar nota de la misma y almacenarla en un lugar seguro. En caso de extraviarla será posible restablecer la configuración del router mediante un diminuto botón en su parte trasera, sin embargo se perderá, con la contraseña, la configuración del mismo.

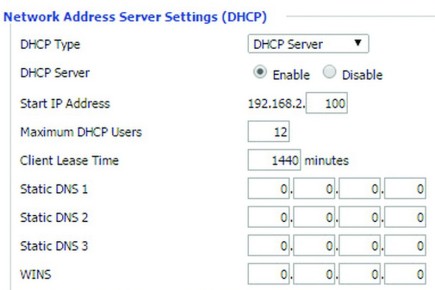

* Desactivar el servidor DHCP

Al tener este servicio activado en el Access Point, todo dispositivo que tenga establecida su interfaz de red en “Obtener una IP automáticamente” y esté dentro del área podría tener acceso a nuestra red, debido a que el mismo le proporciona la dirección IP, máscara de subred, servidores DNS y puerta de enlace.

Se recomienda tenerlo desactivado, desde el apartado LAN y luego, asignaremos las direcciones IP de los equipos a mano. Procedimiento algo tedioso si la cantidad de máquinas es grande, pero aumenta aún más la seguridad.

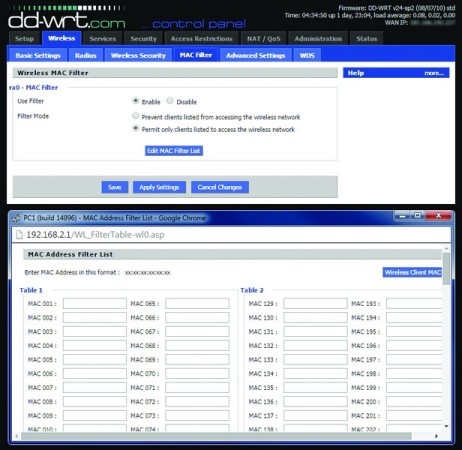

* Activar el filtrado de direcciones MAC

Filtrando direcciones físicas, estamos ordenándole al Access Point que permita solamente el acceso a los equipos cuyas placas de red tengan las direcciones MAC previamente declaradas. Sin embargo, falsear una dirección física no es demasiado difícil para los entendidos, siendo sólo un obstáculo más.

Hay que seguir estos pasos para conocer la dirección MAC de nuestra placa inalámbica: debemos abrir la consola ingresando al menú Inicio, Ejecutar…, escribir cmd y aceptar.

Una nueva ventana co fondo negro aparecerá. Allí tipeamos el comando ipconfig /all.

Cuando aparezca la información y debemos anotar la dirección física que corresponda a nuestro adaptador inalámbrico. En el panel de configuración del router, más precisamente en el apartado Firewall o Advanced, aparecerá una sección llamada MAC Address Filtering, donde tendremos que agregar como permitida las direcciones físicas correspondientes a cada una de nuestras PC, además de algún nombre, a modo de descripción.

* Desactivar broadcast del SSID (Service Set IDentifier)

Esto sirve para que no se haga público el nombre de nuestro SSID (o nombre de nuestra red wireless) que el router difunde y que otros sistemas que realicen búsquedas pueden encontrar.

Con esto conseguimos que cuando alguien se quiera conectar a nuestra red necesite saber cuál es su nombre (y ya modificamos el SSID). Es decir, nuestra PC buscará puntos de acceso disponible pero no encontrará el nuestro. Por lo tanto debemos agregarlo manualmente.

* Utilizar WPA y contraseñas complejas

Está allí también el modo de seguridad que utilizaremos para segurizar el WiFi, donde elegiremos WPA-PSK, o mejor aún WPA2, en el campo denominado Pre-shared Key tipearemos la contraseña que hará las veces de clave para asegurar la red, recordar que debe ser una clave de considerable longitud –puede estar formada por hasta 63 caracteres– y puede componerse de letras mayúsculas, minúsculas, números y hasta símbolos.

Una vez que conozcamos las direcciones físicas de los equipos aceptados en nuestra red, se ingresan en la MAC Adress Filter List de nuestro router para obtener acceso.

Desactivar el DHCP puede ser un tanto incómodo pero es una alternativa que incrementa la seguridad de nuestra red wireless.

Actualizar el firmware del router a la última versión disponible

Los routers poseen su propio software incorporado y al estar almacenado en un chip, se lo conoce como firmware. De esta forma, el software puede ser actualizado por el usuario fácilmente. Las nuevas versiones mejoran la estabilidad y velocidad, agregan funciones, incrementan la seguridad, corrigen fallas, etc.

En el sitio web del fabricante de nuestro router podremos descargar e instalar las últimos updates. Luego, desde el panel del router, sección Administración o Mantenimiento, podremos apuntar al archivo descargado (generalmente un .bin) y disparar la actualización.