Black Hat 2025, desde Las Vegas, retrata una ciberseguridad atravesada por la IA: defensas y ataques automatizados, cadenas de suministro expuestas y tácticas de evasión cada vez más profundas. Este resumen condensa hallazgos, riesgos y soluciones presentadas para equipos técnicos y decisores de América Latina.

Autor: Claudio Bottini

IA en el centro del ataque y la defensa

El congreso dejó claro que la inteligencia artificial ya es el terreno principal de la ciberseguridad. Las charlas pivotaron sobre cómo proteger organizaciones cuando el código lo escriben máquinas y los adversarios operan con gran autonomía.

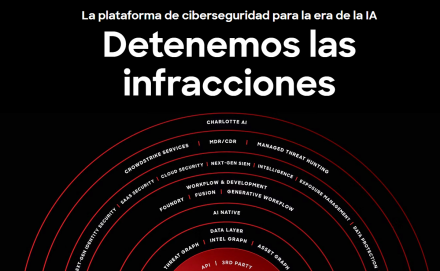

Se destacaron lanzamientos y movimientos corporativos que marcan el pulso: Palo Alto Networks presentó Cortex ASPM para verificar aplicaciones antes del despliegue y reducir fallas introducidas por codegen; CrowdStrike integró capacidades generativas en Falcon Shield para cartografiar agentes, detectar conductas de riesgo y contener amenazas; SentinelOne incorporó Prompt Security a su plataforma Singularity, reforzando la defensa en la capa conversacional.

En vulnerabilidades, el foco se corrió del bug clásico a la lógica de los LLM: la inyección de prompts lidera el OWASP Top 10 para aplicaciones de LLM 2025, con técnicas como FlipAttack —variantes que invierten caracteres u orden de palabras— para evadir controles y forzar respuestas peligrosas incluso en modelos avanzados.

La comunidad empuja prácticas de hardening que combinan selección de modelos, MLOps con evaluación continua (por ejemplo, CyberSecEval de Meta) y despliegues en Kubernetes con RBAC o entornos air-gapped.

En paralelo, emergen agentes ofensivos y defensivos: prototipos académicos capaces de auditar contratos inteligentes y ejecutar exploits end-to-end, y SOCs autónomos como AirMDR que ingieren señales de SIEM/EDR, priorizan alertas, investigan y accionan con trazabilidad.

El AI Cyber Challenge (DARPA) reforzó el vector de automatización mostrando IA que encuentra y repara vulnerabilidades en código abierto a escala y bajo costo, con resultados liberados como open source.

CrowdStrike mostró cómo la IA puede ser la mejor aliada del defensor, incorporando capacidades generativas en su plataforma Falcon Shield para mapear agentes, identifi car comportamientos de riesgo y contener amenazas de forma automatizada.

Cadena de suministro y ecosistema de modelos

El ataque a la supply chain evolucionó desde el código hacia la propia inteligencia de los sistemas. Casos como MOVEit mostraron el efecto dominó, pero hoy la presión está en etapas tempranas: “poisoning” de CI/CD y “dependency confusion” en gestores de paquetes.

En IA, los modelos preentrenados son la nueva dependencia crítica y repositorios como Hugging Face concentran riesgo: se detectaron modelos maliciosos que abusan de Pickle para ejecutar código al cargarlos, a menudo sin ser detectados por escáneres tradicionales.

La falta de trazabilidad comunitaria y auditorías robustas complejiza la verificación de procedencia. Al mismo tiempo, el ecosistema open source, con LLaMA y Mistral como referentes, ofrece transparencia para auditar y fortalecer, pero también expone superficie para introducir puertas traseras o manipular pesos durante fine-tuning.

A esto se suma un peligro sistémico: el “model collapse”, cuando nuevas generaciones se entrenan sobre datos sintéticos y degradan calidad y diversidad. Investigaciones de laboratorio muestran que contaminar fracciones mínimas del preentrenamiento puede inducir sesgos o comportamiento tóxico.

Por eso, el eje de confianza migra hacia la calidad y trazabilidad de datos, con políticas de curación, control de fuentes y registros de auditoría a nivel empresarial, además de marcos de evaluación que midan robustez frente a prompt injection, fuga de instrucciones y generación de código inseguro.

El monitoreo continuo con herramientas de MLOps (Operaciones de Aprendizaje Automático) y el uso de marcos de evaluación como CyberSecEval de Meta se han vuelto indispensables para medir y mitigar estas vulnerabilidades de forma proactiva.

Evasión profunda e infraestructura crítica

Para sortear EDR y controles avanzados, los atacantes perfeccionan tácticas “living off the land” en la nube usando CLIs legítimas de Azure, Google Cloud y AWS para moverse lateralmente, escalar permisos y extraer datos sin levantar alertas.

La evasión también desciende de la RAM a la GPU: cargas maliciosas alojadas en memoria gráfica quedan fuera del alcance de muchas soluciones, facilitando criptojacking y persistencia sigilosa.

Más abajo aún, los bootkits UEFI permiten ejecutar malware antes del sistema operativo, desactivar defensas y sobrevivir a reinstalaciones; fallas recientes en firmware de placas base muestran el impacto al eludir mecanismos como Secure Boot.

Los sistemas industriales (ICS/SCADA) continúan vulnerables por protocolos heredados sin autenticación robusta, y el sector salud evidencia consecuencias físicas cuando dispositivos conectados son atacados.

La expansión del reconocimiento facial y la recolección de biométricos agrega un riesgo permanente: a diferencia de una contraseña, no se pueden “rotar” rasgos faciales o huellas.

Mirando el horizonte, la criptografía post-cuántica (PQC) avanza con estándares como CRYSTALS-Kyber, pero la migración será extensa y exige criptoagilidad para cambiar algoritmos sin frenar operaciones.

En suma, la defensa exige monitorear hardware y firmware con la misma prioridad que el sistema operativo, blindar la cadena de datos y modelos, y combinar automatización con auditoría humana para sostener rapidez y control.

Los Sistemas de Control Industrial (ICS) y SCADA, que gestionan desde redes eléctricas hasta plantas de tratamiento de agua, siguen siendo un punto débil.

Encuentra la versión completa de la publicación en la que se basa este resumen, con todos los detalles técnicos en RedUSERS PREMIUM

También te puede interesar:

HACKEADO EL CASO ANDY STOP LOSS

El testimonio de Andrés Repetto, conocido como Andy Stop Loss, narra el devastador hackeo que sufrió y ofrece una radiografía precisa de cómo actúan los ciberdelincuentes hoy. Su experiencia se transforma en una guía práctica para proteger nuestra identidad digital y financiera.

Lee todo lo que quieras, donde vayas, contenidos exclusivos por una mínima cuota mensual. Solo en RedUSERS PREMIUM: SUSCRIBETE!