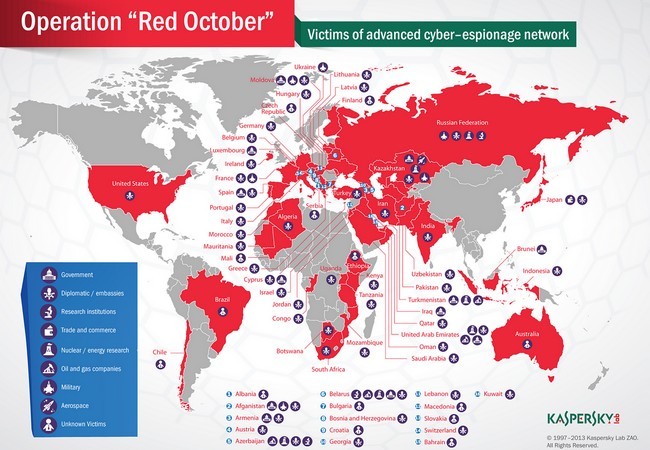

La empresa de seguridad Kaspersky Labs anunció el lunes que la campaña de ciberespionage “Red October” que habría alcanzado redes de organizaciones gubernamentales, científicas y diplomáticas de todo el mundo.

La campaña, que también fue abreviada como “Rocra”, consiste en un software malicioso que enviaba data activamente a múltiples servidores de comando y de control, es decir, datacenters que pueden manejar de manera remota las computadoras afectadas por el malware.

“Red October” no tenía como blanco cualquier computadora, sino que atacaba selectivamente a objetivos geopolíticos, como agencias de gobierno, embajadas, centros de investigación nuclear y bases militares.

“El principal objetivo de los ciberdelincuentes era obtener documentos clasificados de organizaciones, incluida información de inteligencia geopolítica, credenciales para acceder a sistemas clasificados de computación y datos de aparatos móviles y equipo de red personal”, informó Kaspersky.

La forma de infección era a través de un plug-in que se instalaba en Adobe Reader o Microsoft Office, y seguía funcionando a pesar de que el usuario lo desinstalara. Si bien estaba preparado para atacar computadoras, también podrían estar en riesgo smartphones y tablets.

Vitaly Kamluk, investigador de malware de la empresa, indicó que la campaña “fue descubierta en octubre del año pasado” y reconoció que “rápidamente entendimos que era una campaña masiva de ciberataque“.

La campaña recibió su nombre por el submarino ruso que aparece en la novela de Tom Clancy, “La Caza del Octubre Rojo”, y tiene muchas similitudes con Flame, otro ciberataque descubierto el año pasado, como la conformación en varios módulos con un objetivo establecido.

“Hay un módulo especial para recuperar archivos eliminados de unidades de memoria USB. Este módulo permite que se monitoree cuándo se conecta la unidad para tratar de resucitar los archivos borrados. Hasta ahora no habíamos visto nada como esto en un malware“, agregó Kamluk.

Los investigadores indican que el ataque está activo al menos desde 2007 y los principales objetivos fueron países de Europa del Este, pero hubo reportes de incidencias desde América del Norte y Europa Occidental, como Suiza y Luxemburgo.

Fue alguno de los países infectados. Deben fijarse el grado de expansión que tuvo realmente en cada país. Y a que computadoras afecto. Si uno quiere encubrir que lanzo un virus y lo propago por toda la web y el mundo debe infectar primero algunas de sus país y después al resto. por suerte los antivirus traen un registro y de ahi se puede ubicar la fuente real de este. No olvidemos que los virus lo hacen los programadores como a los antivirus……….TODO ES UN CIRCULO.

no será esto lo que ayudo a WikiLeaks a juntar tanta info?

Aguante Cuarto Milenio!!!

Eso es lo que yo llamo “una víctima feliz”… si tú o tus clientes están infectados no siempre se hace visible, y no siempre se refleja en lentitud del ordenador. Y espero que cuando dices “actualizar el SO” no te refieras a MS Windows porque ahi que sonaste! 🙂

Cuando lei el comentario de Julian, pense exactamente lo mismo que vos y luego me dije a mi mismo que no valia la pena contestarle, gracias por hacerlo por mi!

como que no¡¡¡¡¡¡¡¡ si tenemos los listados de todos los vagos que cobran plan descansar jua jua

Julian, nunca escuche comentario mas pelotudo en mi vida. Pero bueno, es el clásico comentario argentino. Si hackean acá es porque la Argentina es el país mas inseguro del mundo informaticamente, y todos nuestros secretos están en peligro (secretos como quien va a ganar el bailando por un sueño o con quien se encamo Fort, cosas asi importantes viste?), y si no nos atacan somos de cuarta porque los increíbles hackers mundiales no se toman un minuto para cambiar la pagina central del gobierno para cambiar las fotitos del front y dejar slogans a lo Anonymous.

Cuando vamos a madurar, estoy de acuerdo con Pela, lo mas importante es el tilinguerio de figurar, si somos un pais seguro o no, al cuerno, no importa.

Como siempre somos la gata flora…

Dice textual: “Red October no tenía como blanco cualquier computadora, sino que atacaba selectivamente a objetivos geopolíticos, como agencias de gobierno, embajadas, centros de investigación nuclear y bases militares.”

Es cierto, una vez estaba en un cyber y escribí http://127.0.0.127 y me salió una inscripción: “Este es un servidor de una agencia de gobierno con una investigación nuclear, por favor, dígnese no molestar y siga su camino…” Así es cómo detectan estos servidores. Los países que poseen armamento nuclear deberían ser más cuidadosos e instalar el antivirus actualizado de Kaspersky… Cuánto paparruchada chicos, sean algo dignos, por favor…

Primero que nada decir que este es otro manotazo de ahogado más de la industria del antivirus, yo soy informático y hace un par de años que no instalo antivirus en mis equipos ni en los de mis clientes y funcionan mucho mejor que cuando los tienen instalados. Mientras tengas el SO y los programas actualizados no es necesario el antivirus.

Y lo segundo es que no puedo creer que haya gente lamentándose porque no atacan a sus países!!! Una locura, parece que es más importante “figurar” que estar seguro. Dios mio.

Y nuestro México, que pedo apoco tiene los mejores anti-hackers o de plano ni vale la pena ni mirarlo D:?

visto que la broma del IOS 6.1, aqui hicieron un copy&paste sin contrastar la informacion (vaya papelon, hicisteis un ridiculo espantoso), con esto del ciber espionaje……. habeis contrastado, o lo habeis sacado de un programa de iker jimenez???

Julian: No tendremos tal vez secretos militares o de alta tecnología, pero a cualquier idiota bien ubicado se lo puede chantajear para obtener otros beneficios. No te olvides que aquí “Trigo limpio” no se encuentra. Saludos. Carlos

Anonymous 2 😛

si seremos cero a la izquierda! y si… que puede tener de utilidad un país bananero como el nuestro, los datos truchos del indec? porque cosas “secretas” militares, aeroespaciales, nucleares o cualquiera de los otros items, no existen, aunque sea algo bueno no hayan atacado a la argentina, es algo muy triste por lo que significa