A pedido de nuestros queridos lectores, esta vez he escrito una nota acerca de cómo evitar problemas de seguridad con nuestros dispositivos portátiles.

Como es bien sabido, la gran mayoría de las estaciones de trabajo utilizan sistemas operativos Windows (una triste verdad) y mi corazón tira hacia el lado de los sistemas operativos GNU/Linux. Es por eso que en esta nota analizaremos las medidas de seguridad que se pueden implementar en ambos sistemas.

Todas las soluciones aquí mencionadas son completamente grauitas, aunque muchos de los productos cuentan con versiones pagas que poseen una mayor cantidad de características.

Configuración del BIOS

Como el BIOS es el primer sistema que se carga al iniciar nuestro dispositivo, también debemos encargarnos de configurarlo de forma segura.

Las dos opciones principales que debemos tener en cuenta aquí son: El orden de arranque y la contraseña de acceso.

El orden de arranque nos va a permitir definir en qué orden se van a analizar los dispositivos en búsqueda del sistema operativo a utilizar. Las notebooks suelen soportar el arranque desde discos rígidos, dispositivos USB, lectoras de CD y a través de la red.

Lo más habitual es que utilicemos el sistema operativo almacenado en nuestro disco rígido, así que es una buena idea configurar nuestro dispositivo para que busque primero en ese lugar.

Con respecto a la contraseña de acceso, va a evitar que cualquiera con acceso físico a nuestra máquina pueda cambiar las configuraciones o modificar el orden de arranque, para intentar utilizar alguna herramienta que le permita robar nuestros datos.

Para realizar estas modificaciones, debemos entrar al menú del BIOS, que es accesible al momento de arranque, generalmente presionanto las teclas ‘supr’ o ‘f10’.

Encriptado de Discos

Cifrar los datos que tenemos almacenados en nuestros discos nos permite asegurarnos de que, ante un eventual robo, no será posible acceder a los mismos. Debemos recordar que las protecciones de usuario/contraseña del sistema operativo no son suficientes para evitar el robo de datos, debido a que bastará con iniciar la notebook con alguna herramienta de recuperación para poder acceder a toda la información de los dispositivos de almacenamiento.

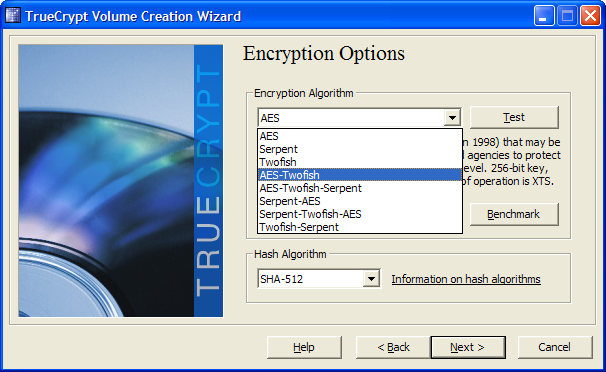

Tanto para los sistemas Windows como GNU/Linux, podemos utilizar TrueCrypt (www.truecrypt.org), que nos permite encriptar toda una partición o solamente una parte de la misma. Abajo se detallan algunas de las características más importantes:

* Crear un disco cifrado virtual (en un archivo) y montarlo como un disco físico real

* Cifrar una partición entera, ya sea en discos rígidos como en pendrives

* Cifrar la partición en la que Windows está instalado

* Cifrado automático, en tiempo real y transparente

Es muy aconsejable implementar este tipo de software si vamos a almacenar información confidencial en nuestro dispositivo.

Redes Inalámbricas

Al contrario de lo que suele creerse, las redes inalámbricas pueden ser muy seguras, si están bien configuradas. El problema es que esta condición no suele darse de forma habitual.

Desde el punto de vista de nuestro dispositivo portátil, lo que debemos hacer es tener cuidado al conectarnos, verificando que solamente utilizamos redes de confianza y que ciframos todas las comunicaciones por las cuales transmitimos información confidencial.

SIEMPRE debemos utilizar servicios que encripten los datos, como HTTPS, SSH, SFTP, y otros.

También debemos asegurarnos de que nuestras interfaces inalámbricas no estén habilitadas si no vamos a utilizarlas. Esto reducirá las probabilidades de que alguien nos ataque, así como también mejorará el rendimiento de nuestra batería.

Estas consideraciones deben aplicarse tanto para las interfaces Wi-Fi (802.11), como para interfaces Bluetooth, IRDA (Infrarrojos) y cualquier otra interfaz de acceso inalámbrico.

Firewall

Siempre debemos utilizar un firewall, sea cual sea. Más allá de que existen varias comparativas entre los productos existentes, lo importante es contar con alguna medida de protección que bloquee los puertos de nuestro dispositivo a los cuales se puede acceder desde la red.

Para los sistemas operativos Windows, podemos utilizar tanto el componente “Windows Firewall” (incluído en Windows desde la versión XP SP2), o alguna otra opción, como “ZoneAlarm” (www.zonealarm.com), el cual cuenta con varias capacidades interesantes y es muy personalizable.

En el caso de los sistemas GNU/Linux, deberemos utilizar IPTables para definir las reglas de filtrado. Como medida general, para cualquier sistema, debemos permitir solamente las conexiones salientes de nuestro equipo y rechazar cualquier intento de conexión entrante.

AntiMalware

Si bien todos los sistemas operativos son propensos a ataques de malware, los sistemas Windows son, por mucho, los más atacados por este tipo de software.

En el caso de utilizar alguna de las versiones del sistema operativo de Microsoft, podemos instalar “Microsoft Security Essentials” (www.microsoft.com/en-us/security_essentials), o alguna de las otras tantas soluciones gratuitas que existen.

También podemos instalar “SpyBot, Search & Destroy” (www.safer-networking.org), que es una excelente solución para luchar contra Spyware.

Dentro de lo que son las soluciones AntiVirus gratuitas, podemos destacar AVG Free (www.freeavg.com), Avast! (www.avast.com) y FortiClient (www.forticlient.com)

En el caso de GNU/Linux, podemos utilizar “ClamAV” (www.clamav.net) para el escaneo de virus y “chrootkit” (www.chkrootkit.org) para detectar posibles rootkits que hayan sido instalados en nuestro sistema. Si bien es cierto que no es muy habitual encontrar ataques contra este tipo de sistemas, nunca viene mal estar prevenidos.

Seguridad Física

La seguridad física, en el caso de los dispositivos portátiles es algo muy importante.

Como principal medida, podemos adquirir algún candado, de los que se fabrican especialmente para este tipo de dispositivos, los cuales se pueden conseguir por aproximadamente 10 dólares.

Este tipo de solución apunta a dificultar muchísimo la tarea de robar el dispositivo, pero debemos tener siempre el cuidado de ajustarlo a un lugar seguro y nunca dejar nuestra máquina fuera de la vista por mucho tiempo.

También es una excelente idea instalar algún software de rastreo de equipos, como la solución de código abierto “Prey” (http://preyproject.com), la cual nos permite hacer un seguimiento de nuestro dispositivo. Es una muy buena alternativa a soluciónes pagas.

Navegación Segura

Para proteger nuestra navegación por internet, podemos utilizar varias herramientas. De las cuales detallaremos dos muy interesantes.

WOT (Weg Of Trust) es un sistema de navegación web basado en la reputación de los sitios, que es generada por medio de datos obtenidos de los propios usuarios del sistema, y otras organizaciones como Panda Security, OpenDNS and TRUSTe.

Desde el sitio web del proyecto (www.mywot.com) podemos descargar complementos de integración para los navegadores más populares, los cuales muestran automáticamente la calficación del sitio al acceder al mismo.

TOR (The Onion Router) es una red que permite mantener nuestra navegación en el anonimato a través del sistema de encaminamiento “onion routing”. Desde el sitio web del proyecto (www.torproject.org) podemos acceder a las siguientes herramientas (entre otras):

* Turbutton: Es un complemento para Firefox que permite habilitar y deshabilitar fácilmente la utilización de TOR

* Browser Bundle: Es una versión de Firefox desarrollada exclusivamente para trabajar con TOR

Palabras Finales

Con todas estas herramientas podemos aumentar ampliamente la seguridad de nuestros dispositivos móviles, pero siempre debemos tener en mente que la principal y mejor medida de seguridad siempre es estar atentos y ser concientes del uso que le damos a nuestros equipos.

Aprovecho estas líneas para agradecer a nuestros fieles lectores y comentarles que, debido a la gran cantidad de consultas al respecto, hemos firmado un acuerdo con un importante instituto de capacitación junto con el cual creamos una carrera de seguridad informática, con el fin de capacitar tanto a profesionales como a cualquier persona que esté interesada en aprender acerca de la seguridad de los sistemas de información.

Para más datos: www.portantier.com/educacion

Hasta la próxima!

Fabian Portantier

www.portantier.com

habia como una serie de capitulos de hacking en esta pagina no?

Interesante, http://www.recuperosusdatos.com.ar

Che mil gracias por responder he!!! la mejor onda tenes… ¬¬

está en una de las partes finales del artículo! salu2!

Lo único que le faltó a este artículo fue que suceda el peor de los casos. Que nos roben nuestra laptop, el hecho de poder recuperarla. Para ello una solución bastante buena (y económica) es Prey. (http://preyproject.com/)

Muy interesante, me gusto mucho la nota.

¿Que opinas sobre el Eset Smart Securty como antivirus y firewall?

Buenisimo!!

No se si será verdad lo que dice este tipo, pero me parece bastante patético hacer publicidad de un sistema que le otorga al usuario hogareño la sensación que está mas seguro.

Obvio que cualquier tipo de sistema siempre tiene un backdoor, pero me parece mal lucrar con eso. Ese es mi punto de vista, para mi ESTE CASO no es Ethical Hacking.

no creo en lo que decis, solo es para mandar tu publicidad, me tubieron 2 meses con un disco que supuestamente no conseguian, cuando les dije de retirarlo repentinamente aparecio, unos chantas que te atienden en la vereda….. lamentables. Si reportan este comentario es porque tengo razon….

me gusto mucho! Muchas de las cosas que explicas aca las vengo haciendo hace tiempo en mi maquina personal y en las maquinas de mis clientes. Siempre encuentro algun articulo interesante! Eso me gusta y mucho! Menos mal que cambiaron las notas! xD

Saludos

me gusto mucho! Muchas de las cosas que explicas aca las vengo haciendo hace tiempo en mi maquina personal y en las maquinas de mis clientes. Siempre encuentro algun articulo interesante! Eso me gusta y mucho! Menos mal que cambiaron las notas! xD

Saludos

me gusto mucho! Muchas de las cosas que explicas aca las vengo haciendo hace tiempo en mi maquina personal y en las maquinas de mis clientes. Siempre encuentro algun articulo interesante! Eso me gusta y mucho! Menos mal que cambiaron las notas! xD

Saludos

Interesante artículo.

Interesante artículo.

El sistema de encriptado truecrypt y bitlocker son vulnerables, nosotros en la empresa nos dedicamos a recuperar informacion, entre otros casos, de discos encriptados con estos sistemas. saludos

http://www.hm-net.com.ar

El sistema de encriptado truecrypt y bitlocker son vulnerables, nosotros en la empresa nos dedicamos a recuperar informacion, entre otros casos, de discos encriptados con estos sistemas. saludos

http://www.hm-net.com.ar

Como todos dicen , mucha de la gente que brindan servicios informáticos este tipo de software ya lo pudo haber manejado y es muy importante a nivel profesional ser amigo de estos.Zone alarm es un software que mucha gente me dijo q es indispensable, incluso estoy viendo en su pagina web que la version full de este producto , funciona como antivirus antispyware, malware. Entonces yo me pregunto no sera conveniente en una empresa utilizar este producto y no comprar una licencia de un antivirus; yo creo que es un error de muchos técnicos comprar una licencia de un antivirus y utilizar la versión free de los firewalls. Espero que alguien pueda contarme alguna experiencia con zonealarm en version full ( http://www.zonealarm.com/secur… )Saludos!! !!!

Como todos dicen , mucha de la gente que brindan servicios informáticos este tipo de software ya lo pudo haber manejado y es muy importante a nivel profesional ser amigo de estos.

Zone alarm es un software que mucha gente me dijo q es indispensable, incluso estoy viendo en su pagina web que la version full de este producto , funciona como antivirus antispyware, malware. Entonces yo me pregunto no sera conveniente en una empresa utilizar este producto y no comprar una licencia de un antivirus; yo creo que es un error de muchos técnicos comprar una licencia de un antivirus y utilizar la versión free de los firewalls.

Espero que alguien pueda contarme alguna experiencia con zonealarm en version full ( http://www.zonealarm.com/security/en-us/zonealarm-extreme-security.htm )

Saludos!!

Muy buena la nota!!!

Creo que lo más importante, sobre todo, es lo que dice el primer párrafo de la sección palabras finales.

Muy buena la nota!!!

Creo que lo más importante, sobre todo, es lo que dice el primer párrafo de la sección palabras finales.

Reapareciste….Interesante nota, aunque algo básica. Lo importante es que apareciste hace rato que no te veia por acá. (no se si fuiste vos o yo quien no aparecía jajaja). En fin espero con ansias la próxima nota y le metamos algo mas de hacking

Muy bueno, algunas cosas ya las sabia pero no esta de mas recordarlas.