Autor: Leandro Añais

Google Dorks

¿Alguna vez te has imaginado utilizar el buscador de Google como una herramienta para hacking? Pues sí, en este informe especial de Users te llegará información útil de cómo funciona el Google Dorking y de cómo proteger tus datos de filtraciones accidentales, y es que de hecho es posible usar el buscador de Google para encontrar datos interesantes que, de manera fortuita, fueron expuestos en internet.

Esta simple barra de búsqueda tiene el potencial de ayudar a protegerte a ti mismo o a tu sitio web de visitas no deseadas de hackers. De esta manera, si eres un operador o propietario de un sitio web, puedes intentar averiguar qué compartes con el mundo.

¿Qué es el Google Hacking?

También conocido como Google Dorking, es una técnica de “hacking” a veces solo referida como dork, que utiliza la búsqueda avanzada de Google para encontrar agujeros de seguridad en la configuración y el código de un sitio web.

Puedes utilizar algunas de estas técnicas para filtrar la información y obtener mejores resultados de búsqueda, pero, en este caso, se centra en la información normalmente no accesible, como mostrar las imágenes de las cámaras de seguridad o ciertos documentos.

El término empezó a utilizarse en 2002, cuando Johnny Long comenzó a recopilar consultas que funcionaban en la búsqueda de Google y con las que se podían descubrir vulnerabilidades o revelar información sensible u oculta. Las etiquetó como Google Dorks. Más tarde, esto se convirtió en una gran base de datos, eventualmente organizada en la base de datos de Google Hacking.

¿Qué puedes encontrar con Google Dorks?

Un Google Dork es solo una búsqueda que utiliza una o más de estas técnicas avanzadas para revelar algo interesante. Es importante tener en cuenta que cualquiera puede rastrear la Web. Google indexa automáticamente un sitio web y, a menos que se bloquee de manera explícita la información confidencial (nofollow, robots.txt), se puede buscar todo el contenido a través de dorks o de operadores de búsqueda avanzada.

Con esta técnica puedes encontrar mucha información sensible, como nombres de usuario y contraseñas, páginas de inicio de sesión de administrador, documentos sensibles, gobierno y datos militares, listas de correos electrónicos, detalles de cuentas bancarias, sitios web vulnerables.

La técnica conocida como Google Hacking implica el uso de operadores avanzados de Google en su motor de búsqueda para localizar cadenas específicas de texto dentro de los resultados de búsqueda.

¿Cómo utilizar los Google Dorks?

Para comenzar a utilizar los Google Dorks, tienes que insertar en la barra de búsquedas los comandos que pretendes encontrar de acuerdo con los criterios de búsqueda.

Recuerda que lo que estás realizando no es nada más que una búsqueda avanzada, por ejemplo:

- intitle: el título que buscas;

- inurl: la URL del sitio web al que se dirige.

Para hacer Google Hacking, debes conocer los operadores avanzados de búsqueda de Google o comandos de búsqueda avanzada de Google, que se pueden incluir individualmente o combinados entre sí en el recuadro normal de búsquedas.

Aquí van los principales comandos de búsqueda avanzada de Google:

- ” ” (comillas): buscar frase exacta.

- and y not: operadores lógicos y o no.

- + y –: incluir y excluir. Por ejemplo, yaguareté-coches: busca la palabra yaguareté, pero omite las webs con la palabra coches.

- * (asterisco): comodín, cualquier palabra, pero una sola palabra.

- . (punto): comodín, cualquier palabra, una o muchas.

- intitle o allintitle: la expresión buscada está en el título.

- inurl o allinurl: la expresión buscada está en la URL.

- site: solo busca resultados dentro de la web que va detrás de site.

- filetype: solo busca archivos de un tipo (doc, xls, txt…).

- link: solo busca en páginas que tienen un link a una determinada web.

- inanchor: solo busca en páginas que tienen en el texto de enlace la expresión buscada.

- cache: muestra el resultado en la caché de Google de una página web.

- related: busca webs relacionadas con una determinada.

Combinando estos operadores, el hacker puede obtener siete tipos de información. A continuación, se muestran los grupos de información y los códigos que hay que escribir en el rectángulo de búsquedas de Google.

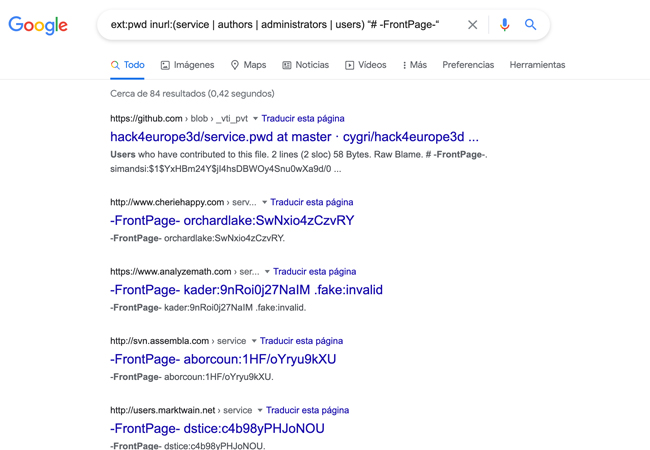

Ficheros con usuarios y contraseñas

Permiten al hacker entrar directamente en tu web.

- ext:pwd inurl:(service | authors | administrators | users) “# -FrontPage-“: usuarios y claves de administradores para modificar la web. Se ven directamente en Google sin necesidad de entrar en la página. Hay más de 1.100 claves así.

- filetype:sql “# dumping data for table” “`PASSWORD` varchar”: bases de datos SQL volcadas completas, incluyen datos de usuarios y contraseñas. Se pueden hacer modificaciones en la cadena de búsqueda, para sacar otros tipos de información. Las contraseñas van encriptadas en md5, pero basta buscarla en Google y el hacker encontrará un foro donde alguien la ha desencriptado y aparece la original.

- intitle:”index of” “Index of /” password.txt: servidores con un archivo llamado password.txt. Se puede centrar por países con site: .ar o por páginas educativas.

- filetype:inc intext:mysql_connect password -please -could -port: Google ofrece más de 2.000 usuarios y contraseñas de bases de datos MySQL.

Ficheros con usuarios y contraseñas.

Continua leyendo el Informe completo y conoce más sobre: cómo utilizar Dorks, cómo funciona en WordPress y cómo proteger tu seguridad. Aprende con nuestros expertos!!

Informe USERS es una publicación digital semanal exclusiva para suscriptores de RedUSERS Premium, en ella analizamos en profundidad temas de actualidad en tecnología: tendencias, aplicaciones, hardware, nuevas tecnologías y más.

Cientos de publicaciones por una mínima cuota mensual SUSCRIBETE!