Capítulo 2

Metasploit

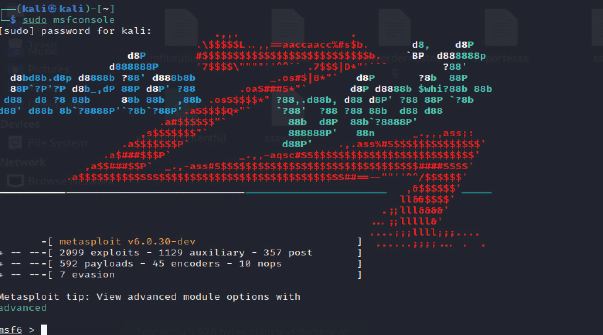

Se trata de un proyecto de Rapid7 que consiste en una suite de programas orientados a analizar y explotar vulnerabilidades. Metasploit incluye la capacidad de realizar auditorías de seguridad,

probar y desarrollar exploits. Fue creado originalmente en lenguaje de programación Perl y, en la actualidad, el Metasploit Framework ha sido reescrito en lenguaje de programación Rub

Acceso a la consola de Metasploit desde la línea de comandos

Capítulo 3

NESSUS

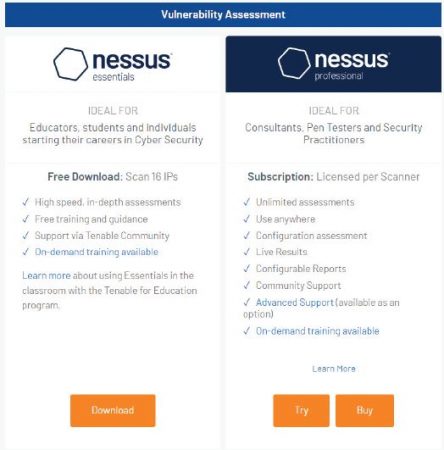

Nessus es un escáner de vulnerabilidades desarrollado por Tenable, que usa tecnología parecida a nmap para escanear y reportar las vulnerabilidades que encuentra.

Versiones disponibles de Nessus

Capítulo 4

Ataques a contraseñas

En la actualidad, el 90% de las contraseñas de los usuarios de servicios de internet son vulnerables a los ataques por parte de ciberdelincuentes. A través de la vulneración de las contraseñas,

estos ciberdelincuentes acceden a los datos bancarios y a información sensible de sus víctimas. Antes de presentar los distintos tipos de ataque a las contraseñas, verás primero cómo se almacenan las contraseñas y por qué llegan a ser vulnerables

Gestor de Contraseñas 1Password

Aprende más sobre Hacking Etico Vol. 4, leyendo la edición completa de este ebook en RedUSERS PREMIUM

Cada mes, lanzamos 2 ebooks USERS, en ellos tratamos en profundidad el tema abordado. En cada ebook, nuestros EXPERTOS vuelcan todos sus conocimientos con el objetivo de brindar una experiencia de capacitación satisfactoria para nuestros lectores.

Lee lo que quieras, donde vayas, por una mínima cuota mensual: SUSCRIBETE!