Este ebook de la colección Make –vol. 3– guía a usuarios intermedios para diseñar automatizaciones robustas: integrar APIs, usar IA embebida, medir rendimiento y operar con estándares de seguridad en contextos empresariales. Un manual práctico para llevar escenarios a producción y mantenerlos sanos.

La colección es exclusiva de RedUSERS PREMIUM y puedes acceder a cada una de las entregas a través de los siguientes links: Make Vol 1; Make Vol 2; Make Vol 3

Autor: Claudio Peña

Integración con APIs y OpenAPI

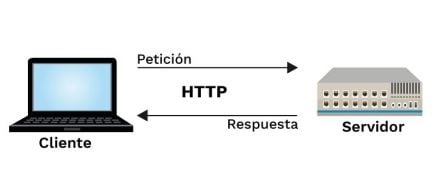

El ebook arranca explicando cómo conversar con cualquier servicio vía HTTP aunque no exista módulo nativo: elegir método (GET, POST, PATCH, DELETE), definir cabeceras y armar el payload en JSON para mapear variables en el flujo, con ejemplos claros como OpenWeather (pág. 11–13).

Se describe la lectura de respuestas, el uso del inspector para distinguir la salida cruda del servidor y el árbol JSON parseado, y cómo combinar transformadores, filtros e iteradores para ramificar rutas según contenido (pág. 18–19).

La autenticación se aborda con detalle: API Key y, sobre todo, OAuth2 con tokens de acceso y refresh, más el error típico de token vencido y su mitigación con verificación previa o refresco programado (pág. 14–16).

Un aporte potente es la importación de especificaciones OpenAPI/Swagger: Make convierte rutas y parámetros en formularios listos para usar, reduciendo tipeos y alineando equipos; si la spec está mal formada, se sugiere validarla antes para evitar horas de depuración (pág. 16–18).

Las figuras de la página 12 muestran el rol del método y del cuerpo; en la 14–15 se ven códigos HTTP de respuesta y el circuito OAuth2; y en la 17 se ilustra cómo un archivo OpenAPI genera campos autocompletados.

El método define la intención de la solicitud. GET recupera información, POST envía nuevos datos, PATCH actualiza parcialmente y DELETE elimina recursos. Aunque parezcan intercambiables, cada uno implica un protocolo específico del lado del servidor. Si enviás un POST a un endpoint que espera GET, el resultado será un error 405 o un rechazo silencioso.

IA embebida y análisis operativo

El Capítulo 2 presenta módulos inteligentes integrados en Make para tareas de lenguaje sin prompts: resumen, traducción, detección de idioma, clasificación y extracción de entidades, aplicados sobre campos del flujo y no sobre chat conversacional, lo que aporta velocidad y resultados estables sin gestionar claves externas (pág. 23–29).

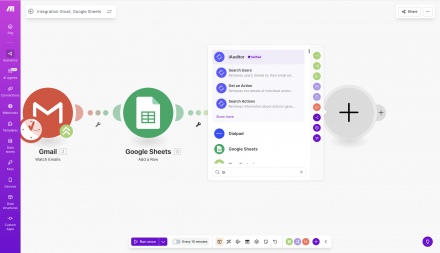

El caso de uso de “Resumen automático de correos” muestra cómo un Gmail trigger alimenta “Summarize Text” y retorna un compendio listo para un CRM o tablero; en la página 26 se ve el panel del módulo con control de longitud y condiciones de ejecución. También se advierten límites: menor capacidad de personalización estilística y funciones acotadas frente a un modelo conversacional completo, por lo que, si se requiere fine-tuning de tono o razonamientos complejos, conviene conectar una API externa (pág. 27–29).

El Capítulo 3 entra en la “vida real” del escenario: job history, tiempos por módulo, distribución de errores, consumo de operaciones y detección de bottlenecks. Se enseña a leer métricas para descubrir si la demora proviene de un servicio externo lento, de iteraciones masivas o de diseño redundante; las figuras 3.2 y 3.3 ayudan a ubicar tiempos y repeticiones, mientras que el panel de errores clarifica códigos 400, 401, 403 y 5xx con diagnósticos y estrategias de reintento (pág. 33–39).

Además, control de versiones y clonado permiten experimentar sin romper producción y volver a estados estables cuando un cambio sale mal; las capturas de páginas 40–41 muestran la línea de tiempo y el flujo de clonado para trabajo en laboratorio.

A nivel técnico, esto significa que el procesamiento no depende de una arquitectura de chatbot ni de un modelo generativo externo. En cambio, se trata de IA embebida dentro del entorno de Make, pensada para ejecutar tareas concretas sobre datos estructurados o semiestructurados, como correos electrónicos, descripciones de productos, encuestas abiertas, comentarios de clientes o reportes de texto libre.

Seguridad, gobierno y buenas prácticas

En uso corporativo, Make sostiene cifrado en tránsito y en reposo, políticas de retención limitada y separación de entornos para minimizar exposición y facilitar auditoría (pág. 47–49). Se documenta el alineamiento con GDPR y la certificación SOC 2, elementos clave para compliance y adopción en banca, salud, educación y sectores regulados; la página 50 resume cómo esos marcos ordenan acceso, trazabilidad y continuidad operativa.

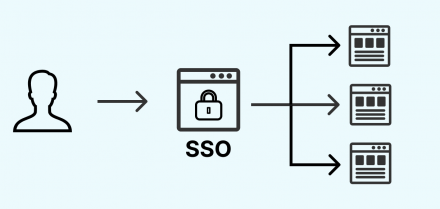

La integración con SSO —Azure AD, Okta o Google Workspace— simplifica altas y bajas, consolida identidad y mejora trazabilidad de acciones, acelerando la adopción interna (pág. 51–52).

Más adelante, el ebook compara Make con Zapier y N8N, destacando arquitectura, modelo de ejecución y cuándo conviene cada uno según volumen, presupuesto y capacidades técnicas, incluyendo modalidades SaaS y autohospedadas (pág. 58–65).

Cierra con un compendio de buenas prácticas: modularizar y comentar, diseñar rutas de error, controlar costos (operaciones), revisar mensualmente, evitar transformaciones repetidas y aplicar observabilidad avanzada para anticipar problemas y sostener automatizaciones que corren meses o años sin interrupciones (pág. 71–82).

En conjunto, las guías, ejercicios y tests al final de cada capítulo ayudan a afianzar criterio de diseño, diagnóstico y mantenimiento profesional, optimizando posicionamiento de “Make”, “APIs”, “OAuth2”, “OpenAPI”, “módulos inteligentes”, “logs”, “métricas”, “GDPR”, “SOC 2”, “SSO”, “Zapier”, “N8N” y “buenas prácticas” para búsqueda en Google.

El SSO funciona a través de un directorio central —como Azure AD, Okta o Google Workspace— que actúa como autoridad principal de autenticación. Cuando un usuario ingresa en Make, no lo hace mediante una contraseña separada, sino utilizando su identidad corporativa. Esto permite que políticas internas como la autenticación multifactor, el cambio periódico de contraseña, los accesos condicionados por ubicación o la verificación por dispositivo se apliquen automáticamente a Make sin confi guraciones adicionales.

Encuentra la versión completa de la publicación en la que se basa este resumen, con todos los detalles técnicos en RedUSERS PREMIUM

También te puede interesar:

MAKE Vol 2 AUTOMATIZA SIN PROGRAMAR

Guía práctica para automatizar con Make sin programar: del uso fino de operadores y funciones, a la captura de eventos con webhooks y el armado de escenarios complejos con iteradores, agregadores y subescenarios para ganar velocidad, bajar errores y ordenar procesos de punta a punta.

La colección es exclusiva de RedUSERS PREMIUM y puedes acceder a cada una de las entregas a través de los siguientes links: Make Vol 1; Make Vol 2; Make Vol 3

En cada ebook tratamos en profundidad el tema abordado. Nuestros EXPERTOS vuelcan todos sus conocimientos con el objetivo de brindar una experiencia de capacitación satisfactoria para nuestros lectores.

Lee todo lo que quieras, donde vayas, contenidos exclusivos por una mínima cuota mensual. Solo en RedUSERS PREMIUM: SUSCRIBETE!

rtpgUcfVcwxDxEyCEoK

ndeGHDmHukyASHqiPjZXZnQb