Capítulo 2

Captura de información

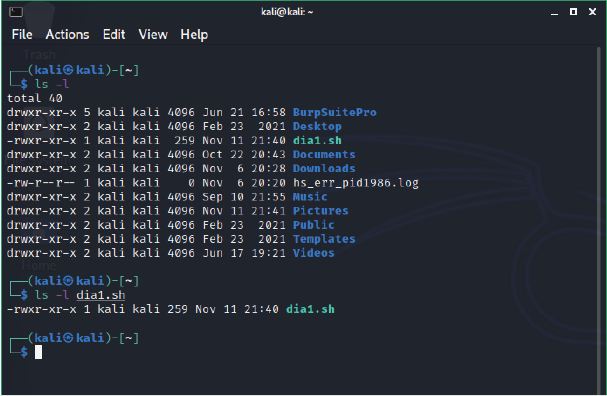

El objetivo principal de cualquier organización en la actualidad es mantener la información a salvo, de manera de poder garantizar su disponibilidad cuando sea requerida, su confidencialidad para ser accedida solo por los que poseen autorización, y su integridad para estar seguros de que la información es verdadera y válida. Sobre estos principios se debe basar la política de seguridad.

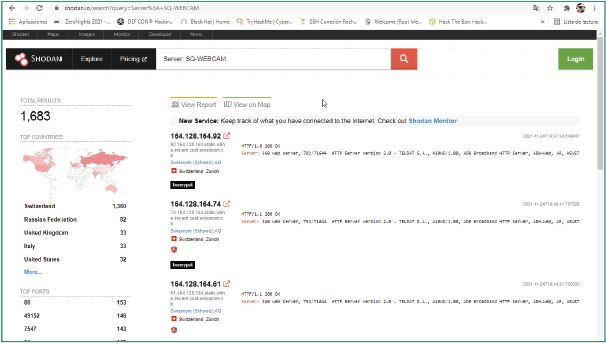

Búsqueda en Shodan de servidores con webcam SQ-webcam

Capítulo 3

Objetivos

Definimos como objetivos del pentest a los activos que el cliente desea evaluar. Por ejemplo: exposición de información sensible, acceso a las bases de datos, interrupción del proceso de producción, etcétera.

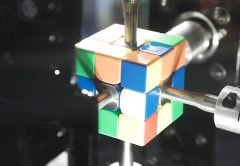

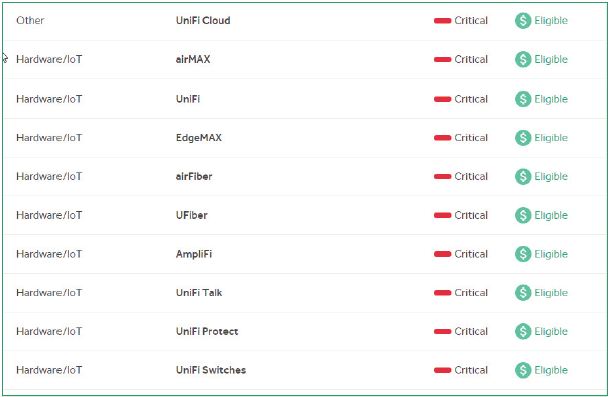

Ejemplo de testing de hardware en scope de Ubiquiti Networks

Aprende más sobre Hacking Etico Vol. 2, leyendo la edición completa de este ebook en RedUSERS PREMIUM

Cada mes, lanzamos 2 ebooks USERS, en ellos tratamos en profundidad el tema abordado. En cada ebook, nuestros EXPERTOS vuelcan todos sus conocimientos con el objetivo de brindar una experiencia de capacitación satisfactoria para nuestros lectores.

Lee lo que quieras, donde vayas, por una mínima cuota mensual: SUSCRIBETE!